AWSの学習を開始してから暫く間があいてしまいました・・。

プライベートと仕事に追われてます。

今回は、AWSを使う上で一番重要といってもよい IAMについての学習です。

正直なところ一番重要だけど、一番面白くない部分ですね。

今回の学習、使っているUdemy講座

今回は、IAM(Identity and Access Management)です。

Udemy講座でいうとまだまだ序盤の序盤です・・

受けている講座はこちらです↓

【SAA-C03版】これだけでOK! AWS 認定ソリューションアーキテクト – アソシエイト試験突破講座

さあ、頑張ろう。

今回やったこと(IAM)

今回やったことは、以下です。

・IAMによるアクセス権設定

・IAMロールの権限移譲

・境界線設定(Permissions boundary)

・アクセスアナライザー

・AWS Organizations

どれも一度はやっておかないとなかなか難しいと思います。

IAMによるアクセス権設定(IAMポリシー ⇒ IAMロール ⇒ 適用)

EC2にS3へのアクセス権を設定する例で学びました。

アクセス権設定って簡単そうに感じますが、一回やっておかないとなかなか理解が難しいと思いました。

IAMポリシー作成、IAMロール作成、EC2にロールを適用の3ステップです。

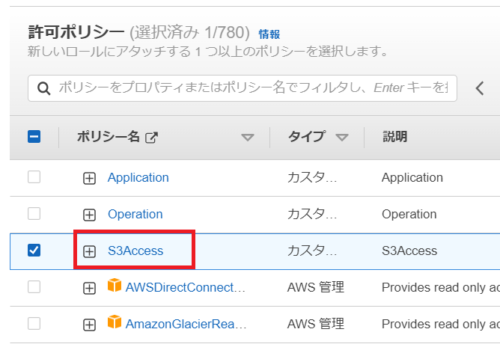

まず、S3へアクセスできるポリシーを作りました。

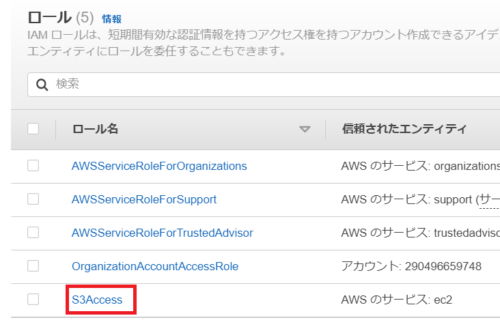

そして、作ったポリシーを適用したロールを作成します。

最後に、EC2に作ったロールを適用します。

これで、EC2インスタンスからS3へアクセスできるようになります。

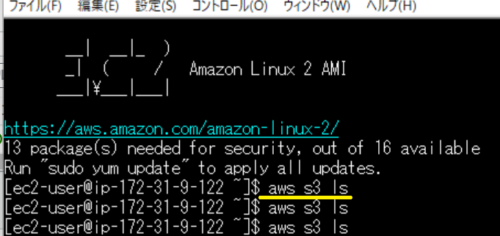

アクセス確認のためには、TeraTarmでEC2にログインしてコマンドを実行します。

IAMロールの権限移譲

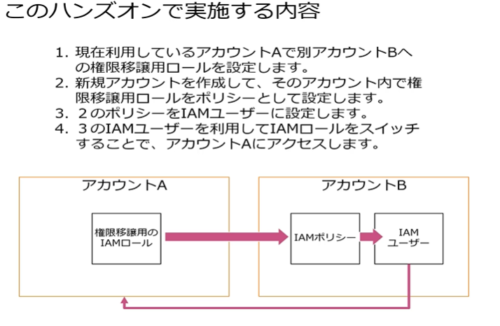

AWSコンソールを別組織のAWSユーザに操作させるという権限移譲を学びました。

初めてやりましたが、ニーズはありそうですね。覚えておくことにしましょう。

【Udemy講座で紹介されていた画面です】

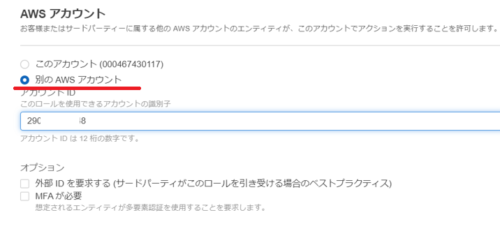

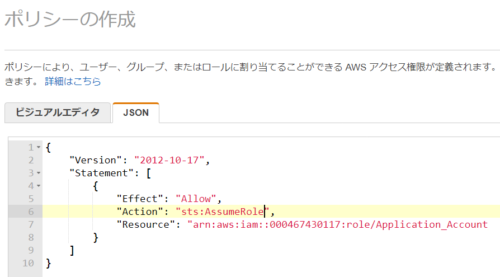

ここでのポイントは、ロール(種類:AWSアカウント)というものを作成することです。

そして、委譲先のアカウント側でポリシーを作成します。

このポリシーを割り当てられたユーザが、委譲元のAWSコンソールを利用することができます。

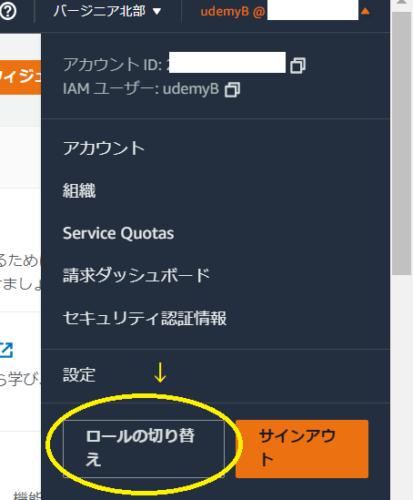

AWSコンソールにログインする時には、アカウントをスイッチします↓

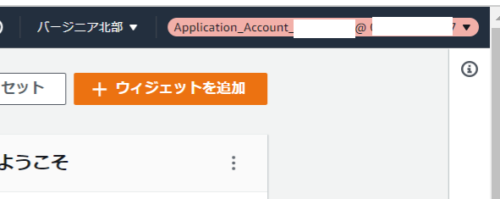

すると、このような表示でAWSコンソールにログインでき利用できるようになります↓

色が付いていてわかりやすいですね。

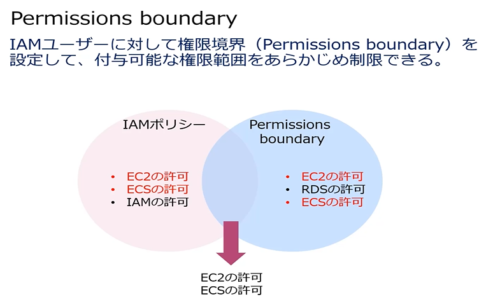

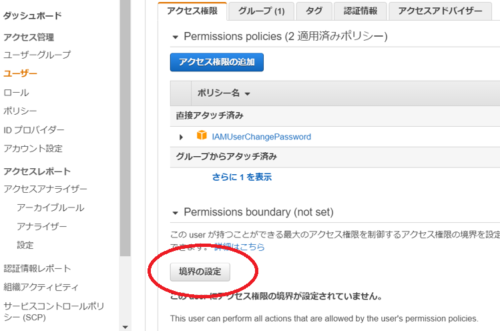

境界線設定(Permissions boundary)

境界線設定という仕組みを学びました。

【Udemy講座で紹介されていた概念図】

IAMユーザに対して、アクセス権の境界設定を行います。

まだ、これが何のために使えるのかピンと来ていないというのが実情です・・

アクセスアナライザー

IAMでアクセスログを取得する機能、アクセスアナライザーについて学びました。

これも初めて触ったのでなかなか理解が追い付かない点があります。

利用用ととして、権限を委譲したAWSアカウントのログだけを取得するような設定ができるようです。

たしかに、勝手に変な操作をされると困るので設定はしておいた方がよさそうです。

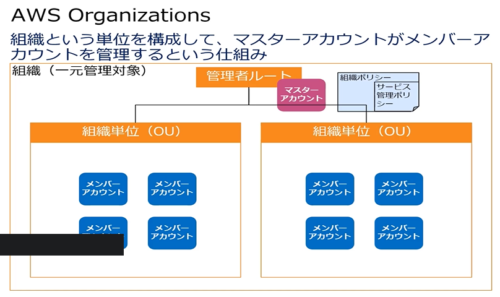

AWS Organizations

最後にAWS Organizationsです。

こちらは、実際に会社でも検証をしていたので理解できました。

【Udemy講座で紹介されていた概念図】

1つのAWSアカウント(AWSコンソール)を複数の組織で利用する場合などを想定した機能ですね。

大元のAWSアカウント(マスターアカウント)が、他のAWSアカウントを管理します。

各AWSアカウントを組織単位(OU)というものに所属させて、ポリシーを適用したりします。

色々なことができるようですが、まだ発展中といったところ。新たな機能がまだまだ出てきそうなので、さわりだけといった感じでした。

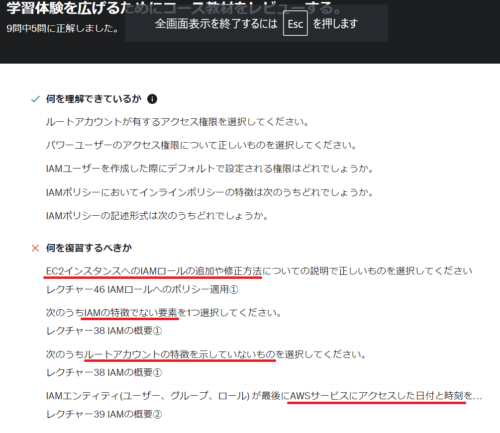

実力確認小テストの結果・・

章の最後に小テストがありますので実力確認してみました。

結果は・・ 9問中5問正解。 まだまだ理解浅いです。

正直、IAM難しいです。

まとめ

1.今回は、IAMについて学習しました。

2.IAMはよく聞きますが、アクセス権の設定だけでなく、権限移譲や境界設定、アクセスアナライザー、Organizationsといった幅広い内容の理解が必要です。

3.アクセス権設定一つとっても、ポリシー作成⇒ロール作成⇒適用といった流れを理解する必要があり、難しいと感じました。

コメント